Grundlagen der Kryptografie und symmetrischer Verschlüsselung

Die Menge der weltweit erzeugten, verarbeiteten und genutzten Daten steigt von 64.2 Zettabyte im Jahr 2020 auf geschätzt rund 180 Zettabyte im Jahr 2025 (1, 2). Zunehmend werden Produkte und Dienstleistungen sowie Kommunikationsprozesse geschäftlich wie privat digitalisiert und ins Internet ausgelagert. Mit der steigenden Menge der ausgetauschten Daten gewinnen Aspekte zur Gewährleistung der Datensicherheit wie Sicherstellung der Integrität, der Verfügbarkeit und auch der Vertraulichkeit zunehmend an Bedeutung (3). Beispielsweise müssen vertrauliche, öffentlich ausgetauschte Informationen vor dem Zugriff und der Manipulation unberechtigter Dritter geschützt werden. Auch der digitale Geschäftsverkehr erfordert Sicherheitsmechanismen wie rechtsgültige digitale Signaturen. Derartige Anforderungen können von kryptografischen Verfahren bereitgestellt werden (4). Doch was ist Kryptografie überhaupt? Zur Beantwortung dieser Fragestellung werden im Folgenden grundlegende mathematische Konzepte kryptografischer Algorithmen vorgestellt.

Was ist Kryptografie?

Kryptografie befasst sich als Wissenschaft und Untergruppe der Kryptologie mit der Sicherheit von Informationen beispielsweise durch Verschlüsselung von Daten, sodass auch sensible Informationen sicher an Kommunikationspartner übermittelt werden können (5). Kryptografie ist dabei jedoch keineswegs ein Phänomen der Moderne. Bereits 2000 v. Chr. existierten in Ägypten «geheime» Varianten geläufiger Hieroglyphen als frühe Formen der Kryptografie (6). Bis in die 1970er-Jahre beschränkte sich die Anwendung kryptografischer Verfahren jedoch fast ausschliesslich auf den Einsatz zu militärischen und Regierungszwecken. Erst im Laufe der 1980er-Jahre wurde Kryptografie auch im zivilen Bereich, beispielsweise für den Banken- und Telekommunikationssektor, verbreitet genutzt. Heutzutage sind kryptografische Anwendungen aus dem täglichen Leben kaum mehr wegzudenken, sei es beim elektronischen Zahlungsverkehr, der E-Mail-Verschlüsselung und der elektronischen Verriegelung von Autos, aber auch bei der Kommunikation elektronischer Geräte im Internet of Things und als Sicherheitsmechanismen innerhalb der Blockchain-Technologie (6).

Das Ziel der Kryptografie ist das Wahren der Vertraulichkeit von Informationen gegen den unbefugten Zugriff Dritter. Besonders problematisch ist dabei der Austausch von Informationen mit einem Kommunikationspartner, da die dabei genutzten Kommunikationskanäle, wie beispielsweise das Internet, häufig nicht gesichert sind. In derartigen Fällen ist es unbefugten Dritten möglich, den Kommunikationskanal «abzuhören» und somit übermittelte Informationen einzusehen, aber auch abzuändern. Um das schwierige Unterfangen der Sicherung des gesamten Kommunikationskanals zu umgehen, können die übertragenen Informationen in für Aussenstehende unverständliche Nachrichten umgewandelt werden, sodass anschliessend die ausgetauschten Nachrichten nur noch von befugten Kommunikationspartnern verstanden werden können (7). Diese Aufgabe wird von kryptografischen Verfahren übernommen.

In der Kryptografie wird zur Verschlüsselung von Nachrichten grundsätzlich zwischen symmetrischen und asymmetrischen Verfahren unterschieden. Zum sicheren Datenaustausch zwischen zwei Kommunikationspartnern werden bei beiden Verfahren Schlüssel zum Chiffrieren und Dechiffrieren einer auszutauschenden Nachricht eingesetzt (6).

Symmetrische Kryptografie

Bei Algorithmen der symmetrischen Kryptografie verwenden beide Kommunikationspartner einen einzigen geheimen Schlüssel. Die auch als Klartext bezeichnete auszutauschende Nachricht wird vom Absender, im Folgenden als Alice bezeichnet, verschlüsselt und das dabei erzeugte Chiffrat wird an den Empfänger, im Folgenden Bob, versendet. Dieser muss das Chiffrat anschliessend entschlüsseln und erhält Zugriff auf die eigentliche Nachricht (8).

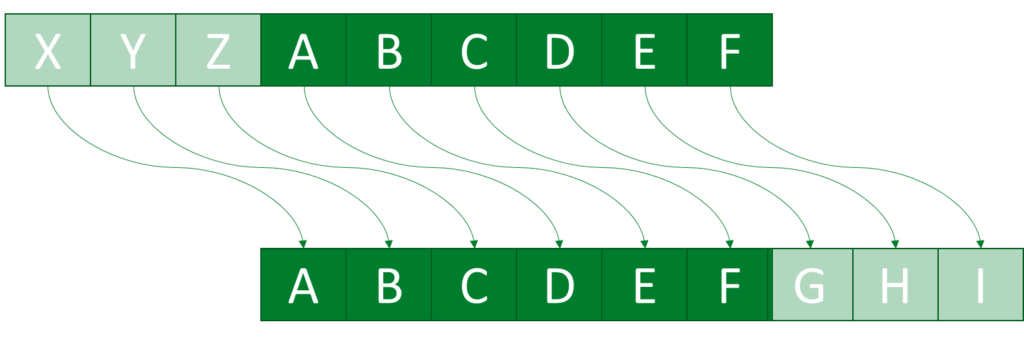

Dabei existieren zahlreiche Verschlüsselungsalgorithmen, die zur Erzeugung des Chiffrats zum Einsatz kommen können und stark in ihrer Komplexität variieren. Die Verschiebungschiffre ist ein mögliches Beispiel eines sehr simplen, symmetrischen Verschlüsselungsverfahrens. Wie oben beschrieben möchte Alice an Bob eine geheime Textnachricht übermitteln und verschlüsselt diese mit der Verschiebungschiffre. Dazu wird jeder Buchstabe des Klartexts durch einen anderen Buchstaben des Alphabets ersetzt, indem das Alphabet durch eine bestimmte Anzahl an Stellen verschoben wird. Anschliessend übermittelt Alice das erzeugte Chiffrat sowie den von ihr verwendeten geheimen Schlüssel, der der Anzahl der Positionsverschiebungen des Alphabets entspricht, an Bob. Anhand dieses Prinzips verschlüsselte beispielsweise auch der römische Feldherr Caesar mutmasslich seine Nachrichten durch die zyklische Verschiebung des Alphabets um 3 Positionen (9). A wird durch D ersetzt, C durch F usw.

Mit Kenntnis des Chiffrats, des verwendeten Schlüssels und des zugrunde liegenden Verschlüsselungsverfahrens kann Bob die Verschiebung des Chiffrats umkehren und erhält Zugriff auf die ursprüngliche Nachricht. Entsprechend ist im Falle der Verschiebungschiffre das Entschlüsseln die inverse Operation des Verschlüsselns (6).

Die Simplizität der beschriebenen Verschiebungschiffre führt jedoch dazu, dass die Verschlüsselung durch Brute-Force-Angriffe, bei denen die Lösung durch Ausprobieren aller Ergebnismöglichkeiten erzielt wird, verhältnismässig leicht gebrochen werden kann. Im Beispiel der Verschiebungschiffre müssen im schlimmsten Fall alle Verschiebungen des Alphabets getestet werden, um eine Nachricht zu entschlüsseln (8). Entgegen der beschriebenen Verschiebungschiffre werden in der praktischen Anwendung deutlich komplexere und entsprechend sicherere symmetrische Verschlüsselungsverfahren angewendet, wie beispielsweise der Advanced Encryption Standard (AES), der unter anderem zur WLAN-Verschlüsselung eingesetzt wird (6, 10).

Als grundlegende Annahme der symmetrischen Kryptografie gilt, dass der verwendete, geheim zu haltende Schlüssel zwischen den Kommunikationspartnern über einen sicheren Kanal übertragen werden muss, da sonst Dritte mit Kenntnis des Schlüssels auf den Geheimtext zugreifen können. Entsprechend wird mithilfe der symmetrischen Kryptografie das Problem der geheimen Nachrichtenübertragung lediglich auf die geheime Schlüsselübertragung reduziert. Dennoch können Alice und Bob nach einmaligem sicheren Schlüsselaustausch beliebig oft sicher miteinander kommunizieren (6).

Teil 2 dieses Blogbeitrags befasst sich mit dem Konzept asymmetrischer Kryptografieverfahren, die das beschriebene Problem der geheimen Schlüsselübertragung umgehen. Schaut also in zwei Wochen wieder vorbei oder folgt uns auf LinkedIn, um nichts zu verpassen.

Quellen

- Rydning, J. (2022). Worldwide IDC Global DataSphere Forecast, 2022–2026: Enterprise Organizations Driving Most of the Data Growth. IDC. https://www.idc.com/getdoc.jsp?containerId=US49018922. Zugriff am: 28.12.2022.

- Taylor, P. (2022). Volume of data/information created, captured, copied, and consumed worldwide from 2010 to 2020, with forecasts from 2021 to 2025. Statista. 08.09.2022. https://www.statista.com/statistics/871513/worldwide-data-created/. Zugriff am: 28.12.2022.

- Datenschutz.org (2022). Datensicherheit: Maßnahmen für den Schutz von Daten. 26.10.2022. https://www.datenschutz.org/datensicherheit-massnahmen/. Zugriff am: 28.12.2022.

- Delfs, H.; Knebl, H. (2007). Introduction to Cryptography. Principles and Applications. Nürnberg, Springer.

- Hellwig, D.; Karlic, G.; Huchzermeier, A. (2021). Entwickeln Sie Ihre eigene Blockchain. Ein praktischer Leitfaden zur Distributed-Ledger-Technologie. Vallendar, New York, Springer.

- Paar, C.; Pelzl, J. (2016). Kryptografie verständlich. Ein Lehrbuch für Studierende und Anwender. Bochum, Springer Vieweg.

- Morbidi, D. (2018). Kryptografie und Verschlüsselungsverfahren. Inpsyde. 22.12.2018. https://inpsyde.com/blog/kryptografie-und-verschluesselungsverfahren/. Zugriff am: 28.12.2022.

- Buchmann, J. (2016). Einführung in die Kryptographie. 6., überarbeitete Auflage. Darmstadt: Springer-Verlag

- Buchmann, J.; Bindel, N. (2016). Verschlüsselung und die Grenzen der Geheimhaltung. In Grötschel, M.; Knobloch, E.; Schiffers, J.; Woisnitza, M.; Ziegler, G. M. Leibniz: Vision als Aufgabe. Berlin: Brandenburgische Akademie der Wissenschaften, 147-159.

- Murphy, S.; Robshaw, M. J. B. (2022). Essential algebraic structure within the AES. In: CRYPTO ’02: Proceedings of the 22nd Annual International Cryptology Conference, Advances in Cryptology, S. 1–16.