Decentralized Identity – Sichere Verwaltung der digitalen Identität?

Jeder kennt die folgende Situation aus dem Alltag: Finanzdienstleister oder Service Provider (bspw. Mobilfunkanbieter) bieten Services nur für registrierte und verifizierte Nutzer an. Die Folge: Um die eigene Identität online nachweisen zu können, muss zunächst ein neuer Account mithilfe einer E-Mail und einem ausgewählten Passwort angelegt werden. Dieses Prinzip führt zu mehreren Problemen: Erstens, viele Nutzer verwenden das gleiche Passwort bei unterschiedlichen Service Providern, zweitens sind Passwörter oft ungenügend gesichert. So zählen «123456», «passwort» oder «qwertz» zu den beliebtesten Passwörtern der Deutschen. Dies stellt eine grosse Sicherheitslücke dar [1, 2]. Um den erstellten Account mit der eigenen Identität zu verbinden, folgt im nächsten Schritt die Verifikation des Nutzeraccounts mithilfe eines Identity Providers, z. B. einer Bank [3]. Hierbei muss ein KYC-Prozess («Know-Your-Customer») durchlaufen werden. Bei einem KYC-Prozess überprüft der Identity Provider die Ausweisdokumente (Ausweis, ID, Reisepass) der zu verifizierenden Person anhand spezifischer Merkmale (Ausweisnummer, Sicherheitsprägungen) auf Ordnungsmässigkeit. Die Prüfung erfolgt in (Online-)Präsenz, es wird eine Gesichtsüberprüfung durchgeführt [4]. Nach erfolgreicher Prüfung bestätigt der Identity Provider die Identität und speichert diese bei sich ab.

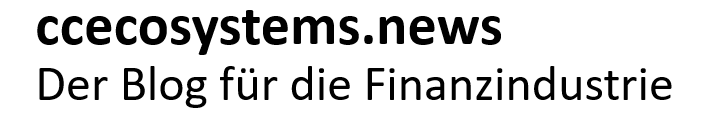

Der Prozess der Erstellung und Verifikation unterschiedlicher Accounts resultiert in einer Vielzahl an Online-Identitäten eines Nutzers und involviert fast genauso viele Identity Provider (siehe Abbildung 1), die nach erfolgreicher Verifikation über die Nutzerdaten verfügen. Das bringt zwei Probleme mit sich: Zum einen können Nutzer nur schwer die Kontrolle über die eigenen Daten behalten und müssen mit einer Vielzahl an Accounts und Identitäten zurechtkommen [5]. Vor allem der Schutz der eigenen Daten bleibt durch mangelnde Passwortsicherheit in vielen Fällen auf der Strecke. Dies macht Nutzeridentitäten zu einem leichten Ziel für Hacker. Zum anderen speichern Identity Provider die Nutzeridentitäten in zentralen Datenbanken; werden diese gehackt, gelangen die Hacker je nach Provider auf einen Schlag an die Identitäten von Tausenden von Nutzern. Dementsprechend stellen solche zentralen Nutzerdatenbanken ein grosses Risiko dar [6]. Darüber hinaus ist es sehr ineffizient und für den Kunden unnötig umständlich, wenn jeder Händler die Identität eines Kunden neu überprüfen muss, obwohl dieser Prozess schon unzählige Male durchgeführt wurde.

Rückblick: Blogbeitrag – Digital Identity

Der Blogbeitrag Digital Identity aus dem Jahr 2018 erläutert bereits wichtige Grundlagen zum Thema Online-Identität. Schaut gerne in den Beitrag rein, falls Euch das Thema weiter interessiert. Neben Eigenschaften einer Identität erhaltet ihr Einblicke in Verifikationsprozesse und -systeme. In diesem Kontext werden unterschiedliche Identity Provider aus der Schweiz vorgestellt. Die zentrale Speicherung, das Teilen der Daten sowie die Sicherheit von Online-Identitäten stellen grundlegende Herausforderungen im Umgang mit der Online-Identität dar.

Durch die Weiterentwicklung der Blockchain-/Distributed Ledger-Technologie ist in den letzten Jahren ein neuer Ansatz für die Verarbeitung und Verifikation der Online-Identität entstanden, die Decentralized Identity. Dieser Beitrag untersucht das Konzept sowie die zugrundeliegende Technologie und zeigt Vorteile gegenüber der traditionellen Nutzung von Identity Providern und Nutzeraccounts auf.

Grundlagen – Decentralized Identity

Das Konzept der Decentralized Identity basiert auf der Blockchain-/Distributed-Ledger-Technologie, die für die Prüfung und Speicherung von Informationen rund um die digitale Identität genutzt wird. Nachweise (Personalausweis, Führerschein, Zeugnisse) werden vom Nutzer lokal (z. B. auf einem Smartphone) gespeichert und anschliessend mithilfe der Blockchain-Technologie auf Gültigkeit geprüft. In diesem Kontext kommen «Decentralized Identifiers» (DIDs) und DID-Dokumente zum Einsatz, welche auf der Blockchain gespeichert werden. Mithilfe von DIDs können Personen und Organisationen eindeutig über verschiedene Blockchain-Netzwerke hinweg identifiziert werden.

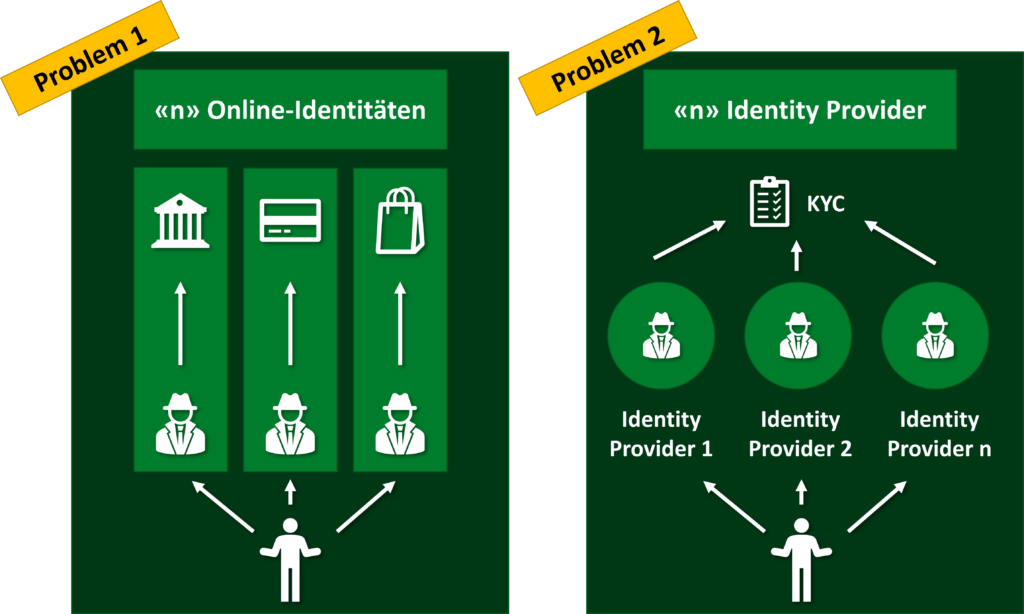

Eine DID besteht aus 3 Teilen, diese werden durch «:» voneinander getrennt:

- Definition: das Dokument ist eine DID («did»).

- Die DID befindet sich im Blockchain-Netzwerk «Evan».

- ID «0xb9c5714089478a327f09197987f16f9e5d936e8a» repräsentiert eindeutig die digitale Identität einer Person.

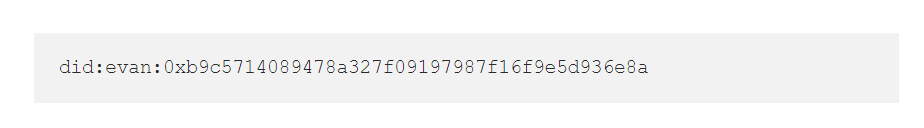

Das folgende Beispiel (sowie Abbildung 3) zeigt die Verwendung einer DID in der Praxis und erläutert deren Relevanz für die Verifikation der digitalen Identität:

Eine Universität (DID-Subjekt) hat unterschiedliche Eigenschaften inne und wird durch verschiedene Attribute (Standort, Name) beschrieben. Die Herausforderung besteht darin, die Universität eindeutig zu beschreiben, sodass alle Teilnehmer am Blockchain-Netzwerk diese identifizieren können. Dies ist wichtig, damit nur die Universität Zeugnisse von ehemaligen Studenten validieren und prüfen kann. Hierbei kommt die DID ins Spiel. Ähnlich wie in einer Datenbank erlaubt die DID die eindeutige Identifikation des Subjektes im Netzwerk durch die Vergabe einer eindeutigen Identifikationsnummer. Attribute wie Standort und Name der Universität werden in einem externen DID-Dokument zusammengefasst und sind über die DID abrufbar (siehe Abbildung 3). Andere Teilnehmer am Blockchain-Netzwerk können anschliessend die eindeutige DID verwenden, um die Universität und das DID-Dokument im Netzwerk zu finden [8, 9].

Neben zusätzlichen Informationen zum DID-Subjekt verwendet das DID-Dokument eine kryptografische Blockchain-Verschlüsselung für die Freigabe und Verifikation von Identitätsdokumenten (Beispiel: ist das Zeugnis wirklich von der Universität ausgestellt worden?). Dafür werden Public und Private Keys verwendet [10]. Im Beispiel der Universität wird für jedes verifizierte Zeugnis ein Public Key im DID-Dokument der Universität erzeugt und auf der Blockchain gespeichert, der die Gültigkeit des Dokuments belegt. Studenten erhalten das Gegenstück, den zugehörigen Private Key, und können somit die Transaktion/Echtheit ihres Zeugnisses auf der Blockchain für Dritte freigeben. Aber dazu später mehr. Klassische Anmeldeverfahren (E-Mail-Adressen und Passwörter) werden durch die Verwendung der Decentralized Identity obsolet, die Prüfung von Nachweisen für Anmeldungen oder die Nutzerverifikation erfolgt mithilfe der DID [11].

Es existieren bereits unterschiedliche Initiativen zur Standardisierung von DIDs (Decentralized Identity Foundation [12], W3C-Standards [8]). Auch grosse Unternehmen wie Microsoft [13] und IBM [11] bieten bereits eigene Decentralized-Identity-Lösungen auf Grundlage von DIDs an.

Falls technische Begriffe rund um die Blockchain-Technologie wie kryptografische Verschlüsselung zu diesem Zeitpunkt unbekannt sind, empfehlen wir den Blogbeitrag «Die technische Seite der Blockchain Map» sowie das zugehörige Artefakt, das BlockWiki. In diesem werden technische Grundlagen und Zusammenhänge der Blockchain-Technologie erläutert.

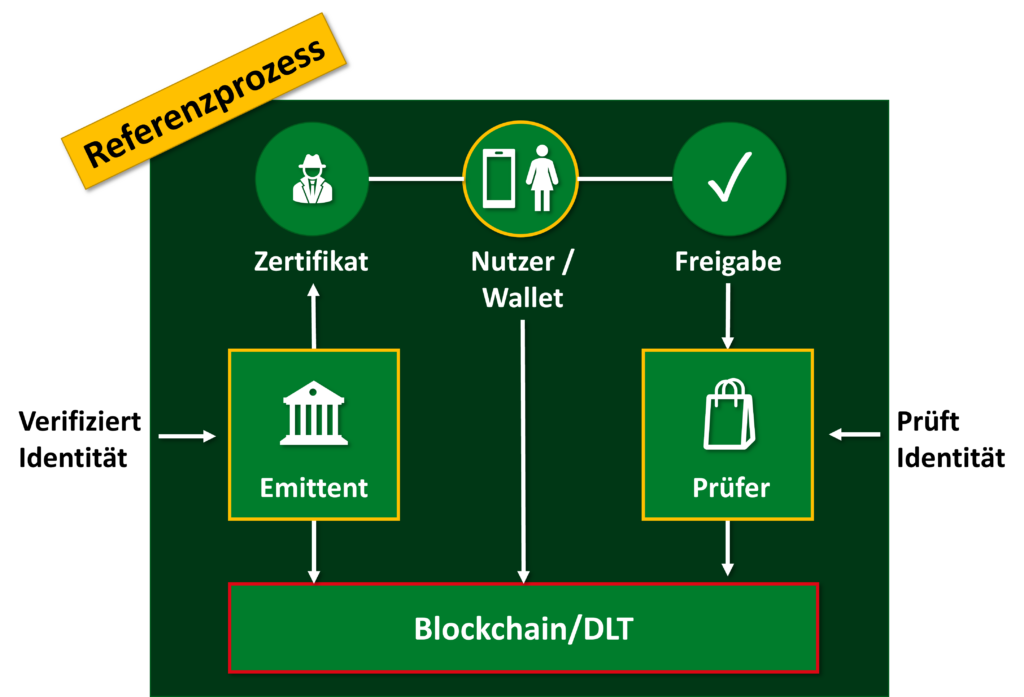

Im Folgenden wird der Referenzprozess (Abbildung 4) für die Ausgabe und Prüfung der Decentralized Identity kurz vorgestellt.

Referenzprozess – Decentralized Identity

Schritt 1: Wallet erstellen

Der Nutzer erstellt eine Wallet (z. B.: mittels mobiler Applikation auf dem eigenen Mobiltelefon). Diese erlaubt die Speicherung und Verwaltung (Freigabe/Einschränkung) der digitalen Identität (Beispiel: Zeugnis). Die Wallet wird mithilfe eines Passworts oder der Biometrie des Nutzers gesichert [14].

Schritt 2: Ausgabe des Identitätszertifikates

Anschliessend kontaktiert der Nutzer einen offiziellen Emittenten, wie die im Beispiel oben beschriebene Universität. Diese überprüft einmalig die Gültigkeit des Zeugnisses [6]. Der Emittent übernimmt in diesem Moment die Rolle des Identity Providers. Auf der Blockchain wird nun die Gültigkeit des Zeugnisses mithilfe der Universitäts-DID und im zugehörigen DID-Dokument dokumentiert.

Schritt 3: Erhalt des Identitätszertifikates

Der Nutzer erhält nun das Zeugnis und die kryptografischen Schlüssel und kann diese in seiner Wallet speichern. Die Wallet ist mit der Blockchain verbunden, eine DID identifiziert den Nutzer dort eindeutig [14].

Schritt 4: Verifikation der digitalen Identität

Der Nutzer kann nun seine Wallet für die Prüfung und Verifikation des Zeugnisses verwenden. Der Prüfer (Beispiel: Arbeitgeber) greift auf die Blockchain zu, dort findet er die DIDs des Nutzers und der Universität [3, 15, 16]. Durch den Abgleich der kryptografischen Schlüssel wird das Zeugnis als valide eingestuft. Die Blockchain/DLT gilt während des gesamten Prozesses als Single-Source-of-Truth und macht einen zentralen Intermediär obsolet. Dabei sind Zertifikate und Dokumente immer nur in der Wallet des Nutzers gespeichert, die Blockchain/DLT dient lediglich zu Speicherung von Gültigkeitsinformationen [3].

Vorteile gegenüber zentralen Lösungen

Durch die Verwendung der Decentralized Identity entstehen unterschiedliche Vorteile gegenüber der traditionellen Identifikation mithilfe von Passwörtern und E-Mail-Adressen. Die Blockchain-Technologie sorgt durch unveränderbare Transaktionen für Vertrauen und Sicherheit zwischen den involvierten Parteien. DIDs identifizieren die Teilnehmer am Netzwerk eindeutig und sorgen für Transparenz. Nutzerinformationen geniessen höchste Integrität und können durch keine externe Partei modifiziert werden (kryptografische Verschlüsselung). Dies steigert die gesamte Sicherheit des Identifikationsprozesses und macht es Hackern schwer, auf die Nutzerdaten und digitalen Identitäten zuzugreifen. Die Privatsphäre der Nutzer steht während des gesamten Prozesses im Vordergrund, die Wallet bildet den zentralen Ort für die Freigabe und Einschränkung der Zugriffe auf die eigene Online-Identität. Die Erstellung digitaler Identitäten kann mithilfe standardisierter Prozesse einfach und schnell durchgeführt werden [5]. Auch die Prüfung der Identität verbessert sich durch die Nutzung der Decentralized Identity. Gefälschte Dokumente gehören der Vergangenheit an und können jederzeit auf Grundlage der Blockchain falsifiziert werden.

Fazit

Die Decentralized Identity bietet dank der Weiterentwicklung moderner Technologien wie der Blockchain unterschiedliche Möglichkeiten für den Umgang mit der menschlichen (digitalen) Identität. Bei diesem Konzept stehen die Nutzer sowie ihre persönlichen Rechte im Vordergrund, Datensilos und zentralisierte Konzepte gehören der Vergangenheit an. Das Konzept ist dennoch von einer kritischen Nutzermasse sowie der zugrundeliegenden Infrastruktur abhängig. Technische Implementierungen der DID müssen reibungslos funktionieren und über mehrere Blockchains hinweg kompatibel sein. Wir beobachten die Entwicklungen rund um das Thema der digitalen Identität weiterhin mit Spannung und berichten über zukünftige Entwicklungen.

Quellen

[1] “Was ist Passwortwiederverwendung und wie Sie Ihr Konto schützen”, 2022. https://www.keepsolid.com/passwarden/de/help/manuals/how-to-protect-from-password-reuse [2] Hasso Plattner Institut, “Die beliebtesten deutschen Passwörter 2021”, 2021. https://hpi.de/pressemitteilungen/2021/die-beliebtesten-deutschen-passwoerter-2021.html [3] GSMA, “Decentralised Identity”, Identity, 2022. https://www.gsma.com/identity/decentralised-identity [4] IDnow., “Was ist KYC? Prozess & Ablauf im Überblick – IDnow”, 2022. https://www.idnow.io/de/regulatorik/was-ist-kyc/ [5] Gupta, D., “Decentralized identity using blockchain”, VentureBeat, 2022. https://venturebeat.com/2022/03/05/decentralized-identity-using-blockchain/ [6] Dock, “Blockchain for Decentralized Identity”, Dock Blog, 2022. https://blog.dock.io/blockchain-for-decentralized-identity/ [7] Dechant, S., “Was sind DIDs und wofür werden sie verwendet?”, evan.network, 2019. https://medium.com/evan-network/was-sind-dids-und-wof%C3%BCr-werden-sie-verwendet-348aaa4e2e93 [8] W3C, “Decentralized Identifiers (DIDs) v1.0”, 2022. https://www.w3.org/TR/did-core/ [9] Tykn, “Decentralized Identifiers (DIDs): A Beginners Guide!”, Tykn, 2022. https://tykn.tech/decentralized-identifiers-dids/ [10] Ltd, A.P., “Demystifying Decentralized Identifiers (DIDs)”, Medium, 2021. https://academy.affinidi.com/demystifying-decentralized-identifiers-dids-2dc6fc3148fd [11] IBM, “Blockchain für digitale Identität und Berechtigungsnachweise | IBM”, 2022. https://www.ibm.com/de-de/blockchain/identity [12] DIF, “DIF – Decentralized Identity Foundation”, 2022. https://identity.foundation/ [13] Microsoft, “Lösung für dezentralisierte Identitäten | Microsoft Security”, 2022. https://www.microsoft.com/de-de/security/business/solutions/decentralized-identity [14] Microsoft Security, Decentralized identity explained, 2020. [15] Microsoft, “Einführung in Nachweise für Azure Active Directory (Vorschauphase) – Microsoft Entra”, 2022. https://docs.microsoft.com/de-de/azure/active-directory/verifiable-credentials/decentralized-identifier-overview [16] Gisolfi, D., “Decentralized Identity: An alternative to password-based authentication IBM Supply Chain and Blockchain Blog”, IBM Supply Chain and Blockchain Blog, 2018. https://www.ibm.com/blogs/blockchain/2018/10/decentralized-identity-an-alternative-to-password-based-authentication/- Sind unsere Arbeitsplätze in Gefahr? - 23.01.2024

- Sind unsere Arbeitsplätze in Gefahr? - 10.01.2024

- Forschungsbereich Distributed Ledger Technology - 29.08.2023